玩转云服务器 | 内网穿透Frp

内网穿透Frp

-

在服务器部署 frps,修改 frps.ini ,设置 frp 服务器用户接收客户端连接的端口:

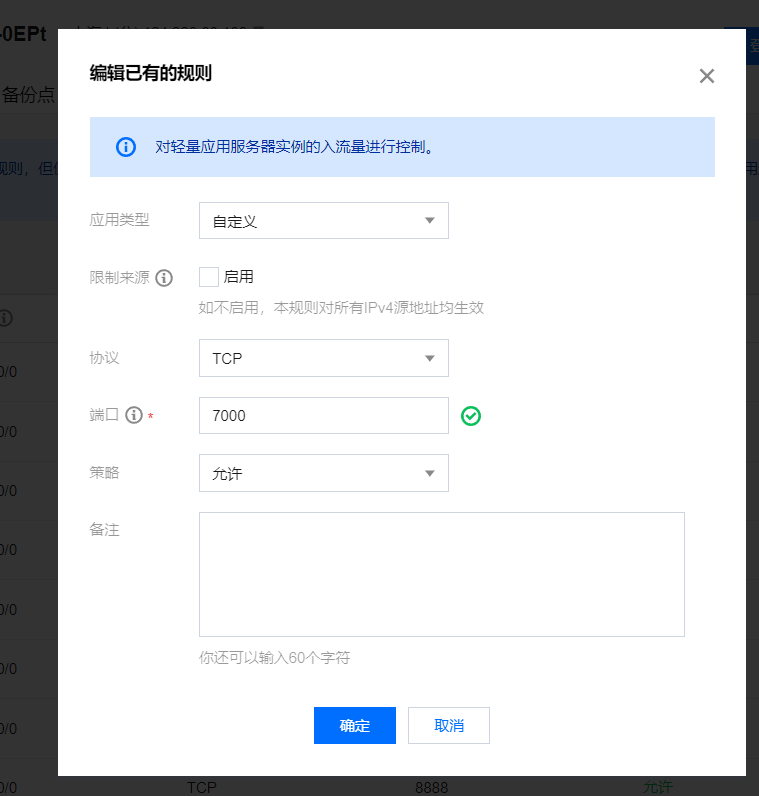

[common] bind_port = 7000启动frps

./frps -c ./frps.ini将进程在后台运行的指令

-

nohup *** &

nohup ./frps -c ./frps.ini &这个指令相关的信息一般都存放在nohub.out文件中,这个文件一般就在指令的当前文件夹下。

-

tail -f nohup.out 查看进程

-

ps -aux 找到进程 id

-

kill id 结束进程

-

-

开放防火墙

-

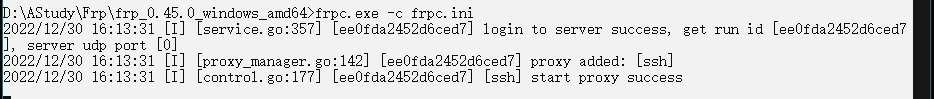

在需要被访问的内网机器上(SSH 服务通常监听在 22 端口, 远程桌面连接端口是3389)部署 frpc,修改 frpc.ini 文件,假设 frps 所在服务器的公网 IP 为 x.x.x.x:

[common] server_addr = 124.223.88.139 server_port = 7000 [ssh] type = tcp local_ip = 127.0.0.1 local_port = 22 remote_port = 6000 # 远程桌面连接 [ssh] type = tcp local_ip = 127.0.0.1 local_port = 3389 remote_port = 3389local_ip和local_port配置为本地需要暴露到公网的服务地址和端口。remote_port表示在 frp 服务端监听的端口,访问此端口的流量将会被转发到本地服务对应的端口。 -

启动 frpc

frpc.exe -c frpc.ini

-

如果使用远程桌面连接。计算机 为ip+port (port一般 为3389)

这个ip如果处于同一局域网中,可以直接通过ifconfig查找

不在同一局域网的话,就是通过内网穿透的方法,ip为公网ip

之后会出现用户名和密码登录,用户名是微软邮箱

-

通过 SSH 访问内网机器,假设用户名为 test:

ssh -oPort=6000 test@x.x.x.xfrp 会将请求

x.x.x.x:6000的流量转发到内网机器的 22 端口。

评论区